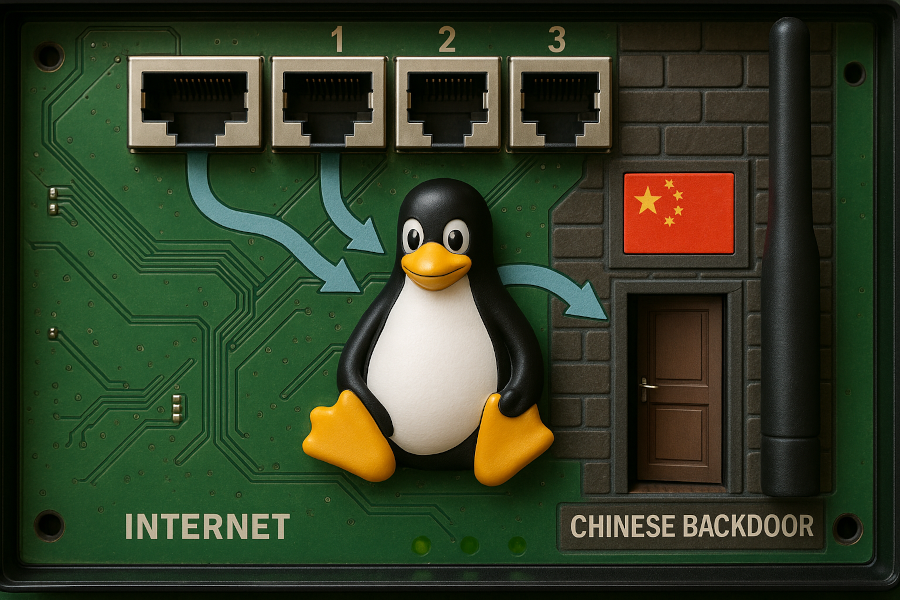

Säkerhetsanalytiker från SecurityScorecards STRIKE-team har avslöjat ett avancerat nätverk av hackade enheter i hem och småföretag, som de kallar LapDogs. Nätverket utnyttjas av aktörer med koppling till Kina och bygger på en taktik som kallas Operational Relay Box (ORB), där vanliga prylar används för att dölja skadlig aktivitet.

Till skillnad från traditionella botnät, som ofta är stökiga och lättare att upptäcka, är ORB-nätverk betydligt mer diskreta. Här återanvänds saker som routrar, IP-kameror och äldre smarta prylar för att obemärkt ta sig in i nätverk, samla in information eller skicka trafik vidare utan att dra till sig uppmärksamhet. Det som sticker ut i just LapDogs-kampanjen är fokuset på Linux-baserad utrustning för hem och små kontor, framför allt i USA, Japan, Sydkorea, Taiwan och Hongkong.

Kärnan i attackerna är en specialdesignad bakdörr kallad ShortLeash, som ger hackarna full tillgång till enheterna och ser till att skadlig kod ligger kvar även efter omstarter. Som en del av attacken sätter ShortLeash upp en falsk webbserver (Nginx) och skapar ett förfalskat TLS-certifikat som ser ut att komma från Los Angeles-polisen (LAPD). Just det certifikatet blev en viktig ledtråd för forskarna, som med hjälp av det lyckades spåra över tusen infekterade enheter världen över.

Systematiska attacker i liten skala

Forskarna kunde se att attackerna inte sker slumpmässigt, utan i välplanerade omgångar. Vid vissa tillfällen drabbades bara ett land åt gången, andra gånger attackerades flera regioner samtidigt. En gemensam nämnare var dock att samma portnummer användes i samtliga infekterade enheter, vilket hjälpte säkerhetsanalytiker att se sambanden mellan olika attacker.

I vissa fall kunde samma förfalskade certifikat kopplas till två olika IP-adresser, vilket troligen beror på att vissa enheter har flera nätverksgränssnitt eller används för flera ändamål. Det visar på hur noggrant angriparna styr sina operationer.

Därför riktar de in sig på hem- och kontorsutrustning

Anledningen till att LapDogs fokuserar på SOHO-enheter är enkel: de är lätta att ta över. Gamla routrar och annan utrustning med föråldrad eller osäker programvara är vanligt förekommande. I den här kampanjen utgjorde produkter från Ruckus Wireless hela 55 % av de infekterade enheterna. Även Buffalo AirStation-routrar var ett populärt mål, särskilt i Japan.

Många av de här enheterna använder små, resurssnåla webbservrar som mini_httpd, eller har äldre fjärradministrationsverktyg förinstallerade, ofta med standardlösenord och utan ordentlig säkerhet. En del kör till och med programvara från tidigt 2000-tal, och flera har fjärranslutningstjänster som OpenSSH eller DropBear SSH öppet exponerade. Eftersom den här typen av utrustning sällan ingår i säkerhetsgranskningar och ofta glöms bort i uppdateringsrutiner, blir de enkla måltavlor.

Ryan Sherstobitoff från SecurityScorecard menar att särskilt branscher som fastigheter och media, där det är vanligt med tredjepartsleverantörer som driftar nätverksutrustning, måste bli mer proaktiva i sitt säkerhetsarbete.

”Nya enheter borde alltid levereras med säkra inställningar från start, inbyggd möjlighet till övervakning och ett tydligt stöd för säkerhetsuppdateringar,” säger han. ”Gammal utrustning som Ruckus och Buffalo-routrar, som gång på gång komprometterades i den här kampanjen, borde helt enkelt bytas ut.”

Han lyfter också vikten av att ställa högre krav på leverantörer:

”Krav på regelbunden scanning efter osäkra tjänster som mini_httpd eller DropBear SSH och centraliserad övervakning borde vara en självklar del i avtal med leverantörer,” fortsätter han. ”Dessutom måste nätverken delas upp så att den här typen av enklare enheter inte kan påverka kritiska system.”

Sherstobitoff tycker även att det borde ställas tydligare krav i avtal med IT-tjänsteleverantörer om att de ska informera kunden om enheter under deras ansvar skulle bli hackade.

Koppling till Kina – men ingen direkt aktör pekas ut

STRIKE-teamet nämner inte någon specifik hackergrupp vid namn, men det finns flera tecken som tyder på kopplingar till Kina. Bland annat har forskarna hittat mandarin i källkoden, ser att attackerna riktas mot regioner där kinesiska intressen tidigare varit inblandade och att metoderna påminner om tidigare kända spionagekampanjer från Kina.

Säkerhetsföretaget Cisco Talos har tidigare pekat ut gruppen UAT-5918, som tros ha använt LapDogs-infrastruktur i attacker mot samhällskritisk infrastruktur i Taiwan. Det är dock oklart om UAT-5918 faktiskt ligger bakom LapDogs eller bara utnyttjar nätverket.

Oavsett vilket pekar allt på att det handlar om en välorganiserad och långsiktig operation.

Vad bör företag och säkerhetsansvariga göra?

”Eftersom LapDogs är så svårupptäckt och riktar in sig på just den typ av utrustning som ofta faller utanför vanliga säkerhetssystem, behöver säkerhetschefer ställa högre krav på sina leverantörer och driftcenter,” säger Sherstobitoff.

Han rekommenderar särskilt följande åtgärder:

- Inför passiv inspektion av TLS-certifikat och JARM-fingeravtryck för att upptäcka förfalskade certifikat, som de som utger sig för att komma från LAPD.

- Granska nätverkstrafik (NetFlow) och DNS-loggar efter misstänkt trafik till exempelvis northumbra[.]com, en domän kopplad till C2-servrar.

- Larma om ovanliga portar som 42532 används på nätverksnära eller oövervakade enheter.

- Upprätta baslinjer för normalt beteende hos enheter i nätverkets ytterkant och leta efter oväntade webbtjänster eller falska Nginx-skyltar, vilket kan tyda på att ShortLeash är installerad.

Mer kan läsas här : https://www.helpnetsecurity.com/2025/06/23/lapdogs-shortleash-backdoor-linux-soho-devices/

Faktaruta: Vad är LapDogs?

LapDogs är ett avancerat nätverk av infekterade nätverksenheter för hem och småföretag (så kallade SOHO-enheter) som används i cyberattacker. Fenomenet avslöjades av SecurityScorecards STRIKE-team och utnyttjas för att dölja skadlig aktivitet, bland annat spionage.

- Typ av hot: Nätverk av komprometterade SOHO-enheter (Operational Relay Box-nätverk).

- Hur det fungerar: Infekterade enheter får en bakdörr kallad ShortLeash, som ger full åtkomst och sätter upp en falsk webbserver med förfalskat LAPD-certifikat.

- Målgrupp: Framför allt äldre routrar och smarta enheter som kör Linux, särskilt i USA, Japan, Sydkorea, Taiwan och Hongkong.

- Utsatta varumärken: Ruckus Wireless, Buffalo AirStation, samt andra märken som D-Link, TP-Link, Netgear, Linksys, Ubiquiti och Zyxel.

- Koppling: Indirekta bevis tyder på koppling till kinesiska hackergrupper.

Rekommendation: Byt ut gamla enheter, uppdatera firmware, stäng av osäkra tjänster och övervaka nätverkstrafik för ovanliga certifikat eller misstänkt aktivitet.