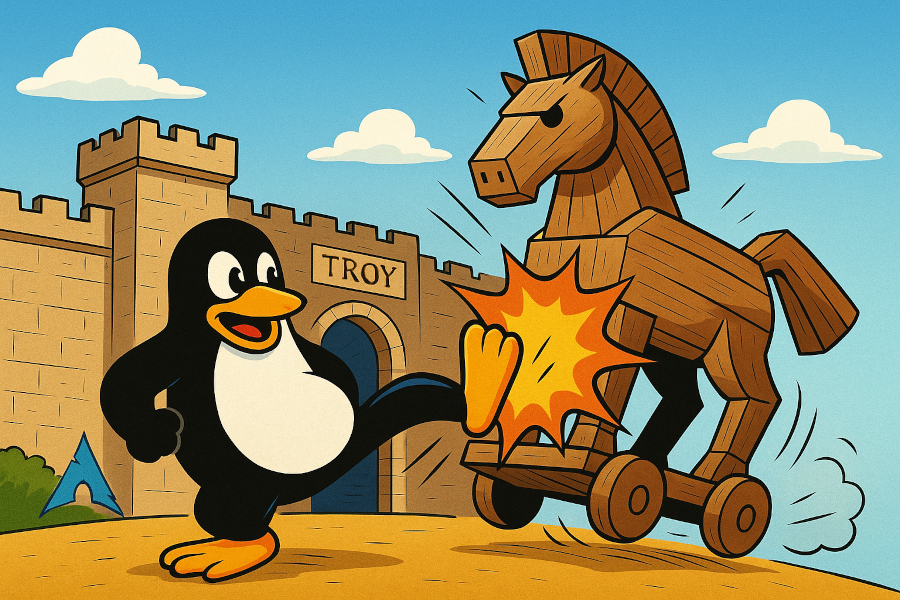

Arch User Repository (AUR) är älskat för sitt enorma utbud av paket, men dess öppenhet gör det även sårbart. Under vecka 29 upptäcktes att tre webbläsarrelaterade AUR‑paket innehöll en fjärråtkomst‑trojan (RAT). Arch Linux säkerhetsteam har nu raderat paketen, men har du redan hunnit installera dem krävs snabba åtgärder.

Vad hände?

| Datum | Händelse |

|---|---|

| 16 juli 2025 | Paketet librewolf-fix-bin laddas upp till AUR och visar sig innehålla skadlig kod. |

| Samma dag | Ytterligare två infekterade paket, firefox-patch-bin och zen-browser-patched-bin, publiceras av samma konto. |

| 18 juli 2025 | Arch Linux säkerhetsteam tar bort samtliga tre paket och spärrar den skadliga AUR‑användaren. |

Varför är en RAT farlig?

En Remote Access Trojan ger angriparen full fjärråtkomst till din dator. Därmed kan de:

- stjäla filer och lösenord

- installera ytterligare skadlig kod

- övervaka din aktivitet i realtid

Så skyddar du dig

- Avinstallera omedelbart

yay -Rns librewolf-fix-bin firefox-patch-bin zen-browser-patched-bin - Sök efter misstänkt aktivitet

- Okända processer (

htop,ps aux) - Oväntad nätverkstrafik (

ss -tunap,wireshark) - Nyligen ändrade systemfiler (

sudo journalctl -xe,paclog -i)

- Okända processer (

- Gör en grundlig genomsökning

- Starta från live‑USB och skanna disken med ett pålitligt antivirusverktyg.

- Verifiera checksummor på kritiska binärer eller återställ från säkerhetskopia om du är osäker.

Lärdomar för alla AUR‑användare

- Läs alltid PKGBUILD innan du bygger ett AUR‑paket – kontrollera särskilt

post_install‑ ochprepare‑skript. - Följ betrodda underhållare och undvik nyskapade konton utan historik.

- Aktivera paket‑signaturer och håll systemet uppdaterat för snabbare säkerhetspatchar.

- Automatisera inte allt – verktyg som

paruochyayär bekväma men kan dölja varningsflaggor om du inte granskar outputen.

Kort sagt: Har du installerat något av de tre nämnda paketen före 18 juli 2025 är risken reell att ditt system är komprometterat. Ta bort paketen, kontrollera systemet noggrant och var ännu mer vaksam vid framtida AUR‑installationer.

https://linuxiac.com/malware-discovered-in-arch-linux-aur-packages

AUR‑paket i detalj

Ett AUR‑paket består av build‑skript – främst PKGBUILD – som beskriver hur man från uppströmskällor genererar ett Arch‑kompatibelt .pkg.tar.zst.

makepkgladdar ned källor, verifierar PGP/SHA‑checksummor och bygger paketet.pacman -U(eller en AUR‑helper somyay/paru) installerar paketfilen.- VCS‑varianter (

-git,-svn) klonar repo t vid build‑tid.

AUR är helt communitydrivet – ingen formell granskning sker före uppladdning. Säkerheten beror därför på att du granskar PKGBUILD, validerar checksummor och gärna bygger i en isolerad chroot.

Ekosystemet omfattar >50 000 recept; flexibiliteten är enorm, men tryggheten motsvarar hur noggrant du auditerar koden.