Komplett Checklista för Migrering från CentOS till Ubuntu

När CentOS 7 närmar sig slutet av sin livscykel den 30 juni 2024, behöver systemadministratörer planera för en migrering till en ny distribution. Ett bra alternativ är Ubuntu 24.04 LTS, en stabil och välstött Linux-distribution med en stor community.

Denna guide beskriver den kunskap och de steg som krävs för att migrera CentOS 7-servrar till Ubuntu 24.04 med minimal stilleståndstid och dataförlust.

Alternativ till CentOS

Innan migreringen påbörjas är det viktigt att utvärdera andra alternativ som kan passa organisationens behov.

Några populära alternativ till CentOS inkluderar:

- RHEL (Red Hat Enterprise Linux): Erbjuder utmärkt stöd för migrering och en SELinux-plattform, men kräver betalt stöd.

- CentOS Stream: Byggt av samma team som CentOS, vilket gör migreringen enklare, men mindre stabilt på grund av sin rolling-release-natur.

- AlmaLinux: Riktat mot CentOS-användare och erbjuder hög kompatibilitet.

- Debian: Stabilt, öppen källkod och en favorit bland systemadministratörer.

- Ubuntu: Liknande Debian, med en stor community och omfattande dokumentation.

- Rocky Linux: Föredras av dem som gillar Red Hats distributionsstil.

Varför migrera från CentOS 7 till Ubuntu 24.04 LTS?

- Long-Term Support (LTS): Ubuntu erbjuder LTS-versioner, vilket garanterar säkerhetsuppdateringar och paketunderhåll i fem år. Detta är viktigt eftersom CentOS 7 når slutet av sin livscykel den 30 juni 2024.

- Stor Community & Support: Ubuntu har en omfattande och aktiv community som tillhandahåller omfattande dokumentation och felsökningsresurser. Dessutom finns många kommersiella supportalternativ tillgängliga.

- Paket Tillgänglighet: Ett omfattande bibliotek av mjukvarupaket som tillgodoser olika behov. Det finns troligtvis motsvarigheter till de flesta program som körs på CentOS-servrar.

- Paket Hantering: Ubuntu använder apt-pakethanteraren och DEB-paket, vilket liknar YUM-pakethanteraren och RPM-paket som används i CentOS.

Planera Migreringen

Innan migreringsprocessen påbörjas är planering avgörande.

- Inventering och Bedömning: Skapa en detaljerad inventering av servrar, inklusive hårdvaruspecifikationer, installerad mjukvara och konfigurationsdetaljer. Detta hjälper till att identifiera potentiella kompatibilitetsproblem under migreringen.

- Backup Strategi: Dataförlust är en kritisk risk, därför är det viktigt att implementera en robust backupstrategi för att säkerställa att data kan återställas vid problem under migreringen. Överväg fullständiga systembackuper eller backuper av specifika kataloger beroende på behov.

- Stillestånd Överväganden: Bestäm acceptabla stilleståndsfönster för servrarna. Schemalägg migreringen under perioder med låg trafik för att minimera tjänsteavbrott.

Säkerhetskopiera CentOS 7 System

Använd verktyg som rsync, tar eller scp för att säkerhetskopiera viktiga filer och konfigurationer från CentOS-servern till en tillfällig plats på den lokala eller en fjärrmaskin.

Följande rsync-kommando kopierar säkert alla filer och mappar (inklusive dolda) från källkatalogen till destinationen på samma maskin:

sudo rsync -avz /path/to/source/directory /path/to/destination/directoryFöljande tar-kommando skapar ett komprimerat backup-arkiv av en katalog på systemet.

sudo tar -cvzf backup.tgz /path/to/source/directoryAnvänd scp-kommando för att kopiera data till en fjärrmaskin:

scp -r /path/to/source/directory username@remote_host:/path/to/destination/directoryInstallera Nytt Ubuntu System

Ladda ner Ubuntu LTS ISO-avbildningen och skapa ett startbart USB-minne. Starta servern från USB-minnet och välj ”Install Ubuntu”.

Under installationen, välj lämpliga alternativ för hårdvara och önskad skrivbordsmiljö (t.ex. GNOME) eller välj en minimal installation om en kommandobaserad server föredras.

När Ubuntu-produktionsmiljön är redo, konfigurera brandväggar, uppdatera nätverksdetaljer och konfigurera viktiga konfigurationsfiler.

Utforska Ubuntu-repositorier för att hitta ersättningar för mjukvaran som körs på CentOS-servern. Många populära applikationer har direkta motsvarigheter i Ubuntu.

Använd apt-pakethanteraren på Ubuntu för att installera de identifierade mjukvarupaketen.

Överför Säkerhetskopian till Ubuntu

Att överföra data från ett fjärrsystem med CentOS 7 till ett lokalt Ubuntu-system innebär flera steg för att säkerställa att data överförs exakt och säkert.

Se först till att rsync är installerat på Ubuntu-systemet.

sudo apt update

sudo apt install rsyncAnvänd rsync-kommando för att överföra data från fjärrsystemet med CentOS till det lokala Ubuntu-systemet.

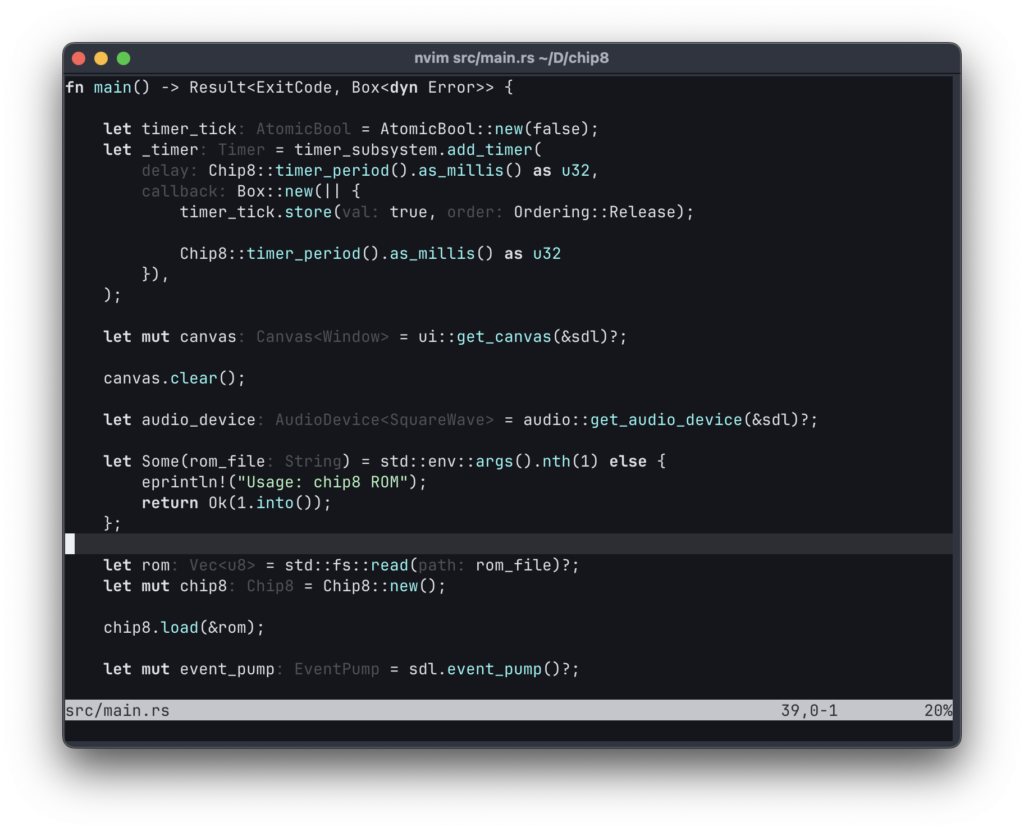

rsync -avz -e ssh username@remote-centos-ip:/path/to/remote/data /path/to/local/destinationTestning och Verifiering

Testa noggrant all funktionalitet på den migrerade servern för att säkerställa att allt fungerar som förväntat. Kontrollera också att säkerhetsåtgärder som brandväggar och användarbehörigheter är korrekt konfigurerade på Ubuntu-systemet.

När testningen är klar, starta om servern för att tillämpa eventuella slutgiltiga konfigurationsändringar.

Dokumentera alla ändringar som gjorts under migreringsprocessen, inklusive systemändringar, konfigurationsändringar och applikationsändringar. Detta underlättar framtida felsökningsinsatser.

Slutsats

Att migrera från CentOS 7 till Ubuntu 24.04 kan vara en utmanande uppgift, men med rätt planering och genomförande kan det uppnås med minimal stilleståndstid och dataförlust.

Genom att följa stegen i denna guide kan systemadministratörer säkerställa en smidig övergång till en stabil och välstödd Linux-distribution.