MythTV 36.0 är här efter över ett års utveckling och markerar ett tydligt tekniskt kliv framåt för det öppna mediecentret. Med stöd för den senaste versionen av FFmpeg, förbättrad hårdvaruacceleration för AMD-grafik, Wayland-anpassning och ett uppdaterat webbgränssnitt moderniseras plattformen på bred front – samtidigt som den fortsätter vara ett kraftfullt alternativ för den som vill spela in och hantera TV och media på egna villkor.

Den öppna mediecenterplattformen MythTV 36.0 är här, och det är en uppdatering som markerar ett tydligt tekniskt lyft. Efter mer än ett års utveckling levererar projektet en ny stabil version med förbättringar som påverkar både bildkvalitet, prestanda och användarupplevelse.

MythTV är ett kraftfullt alternativ till kommersiella inspelningsboxar. Programmet kan spela in TV, hantera videofiler, spela DVD- och Blu-ray-skivor, spela musik, visa bilder och fungera som ett komplett hemmabaserat mediecenter.

Stöd för FFmpeg 8

En av de viktigaste nyheterna i version 36.0 är stödet för FFmpeg 8, den senaste versionen av det centrala multimedia-ramverket som används av mängder av videoapplikationer världen över.

Detta innebär bättre hårdvaruacceleration, förbättrat codec-stöd och effektivare hantering av högupplöst video. För användaren betyder det smidigare uppspelning, bättre kompatibilitet med moderna videoformat och förbättrad prestanda, särskilt vid 4K-material och avancerad videokodning.

Förbättrad bildkvalitet för AMD-användare

Version 36.0 aktiverar nu VA-API-avflätning för AMD-grafikkort. Många äldre TV-sändningar använder så kallad interlacing, där bilden delas upp i halvbilder. Utan korrekt avflätning kan detta orsaka flimrande rörelser och sämre bildkvalitet.

Med hårdvaruaccelererad avflätning via grafikkortet blir rörelser mjukare och CPU-belastningen minskar. Det är särskilt viktigt vid direktsänd sport och arkivmaterial från äldre TV-produktioner.

Anpassning för Wayland och högupplösta skärmar

Linuxvärlden rör sig allt mer mot den moderna displayservern Wayland. MythTV 36.0 får nu stöd för korrekt DPI-skalning under Wayland, vilket gör att gränssnittet anpassas bättre på högupplösta skärmar.

Det innebär att text, menyer och knappar visas i rätt storlek på 4K-skärmar och bärbara datorer med hög pixeltäthet, istället för att bli för små eller otydliga.

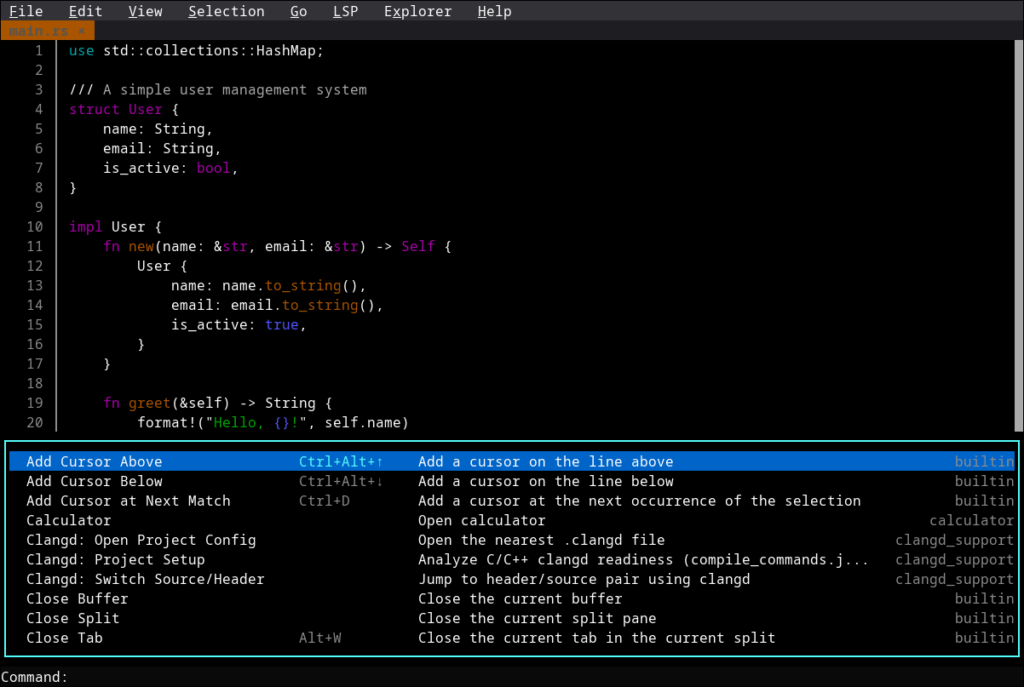

Modernare webbmotor och förbättrat gränssnitt

Projektet har gått från Qt WebKit till Qt WebEngine, vilket ger modernare webbrendering, bättre säkerhet och ökad kompatibilitet.

Samtidigt har användargränssnittet fått flera förbättringar. En ny “seasonepisode”-funktion för teman har införts, videofliken har fått sök- och kategorirullistor och inspelningshanteringen har blivit mer flexibel. Det går nu att schemalägga inspelningar upp till 24 timmar, och systemet kan visa hur lång tid som redan spelats in medan en inspelning fortfarande pågår.

Cutlist-redigeraren har förbättrats med bättre sökprecision och en ljudnivågraf för radioupptagningar, vilket underlättar redigering av ljudmaterial.

Stora förbättringar i MythWeb

Webbgränssnittet MythWeb har också fått en rad uppdateringar. Nya sorteringsalternativ för tidigare inspelningar har införts, sökfunktionen har förbättrats och autentiseringsstöd har lagts till.

Systemet kommer nu ihåg sorteringsval och riktning, visar utgivningsår utan onödig datumangivelse och förhindrar att flera poster väljs på tuners som inte stöder det. Dessutom har stabiliteten förbättrats genom att förhindra upprepade sidomladdningar vid sessionstimeout.

Ingen färdig binärversion

Utvecklarna distribuerar inte längre förkompilerade binärversioner av MythTV. Användare behöver därför antingen kompilera programmet från källkod eller installera det via sin GNU/Linux-distributions programförråd, om paket finns tillgängliga där.

Detta speglar projektets tekniska inriktning och dess fokus på avancerade användare och distributionsbaserad pakethantering.

Sammanfattning

MythTV 36.0 är en omfattande modernisering snarare än en mindre uppdatering. Med stöd för FFmpeg 8, förbättrad hårdvaruacceleration, AMD-optimerad avflätning, Wayland-anpassning och ett uppdaterat webbgränssnitt tar projektet ett tydligt steg in i den moderna Linuxmiljön.

För den som vill ha full kontroll över sitt hemmabaserade mediecenter och föredrar öppen källkod är detta en av de mest kraftfulla lösningarna som finns tillgängliga.

https://www.mythtv.org/download